Мошенники создали фальшивый браузер ChatGPT Atlas для кражи паролей

В сети распространяется новая мошенническая схема, маскирующаяся под браузер ChatGPT Atlas. Исследователи по безопасности предупреждают пользователей об осторожности, обнаружив убедительную подделку, которая продвигается через рекламу в поиске и предназначена для кражи учетных данных.

Предупреждение поступило от исследовательской компании Fable. Фальшивый браузер не использует сложных эксплойтов. Вместо этого он полагается на обман людей, которые считают, что любой отполированный продукт, появляющийся в топе результатов поиска, должен быть безопасным.

Схема проста. В поиске появляется реклама, предлагающая скачать «ChatGPT Atlas» с брендингом, полностью соответствующим оригиналу. Переход по ссылке ведет на сайт, который выглядит почти идентично официальному. Макет, формулировки, даже дизайнерские элементы скопированы почти идеально. Но есть одна большая подсказка: сайт фактически размещен на Google Sites. По данным Fable, мошенники часто клонируют легитимные страницы с помощью инструментов вроде v0.dev, а затем размещают их на хостинговой платформе Google, чтобы создать иллюзию надежности — особенно для пользователей, которые ассоциируют «Google» с безопасностью.

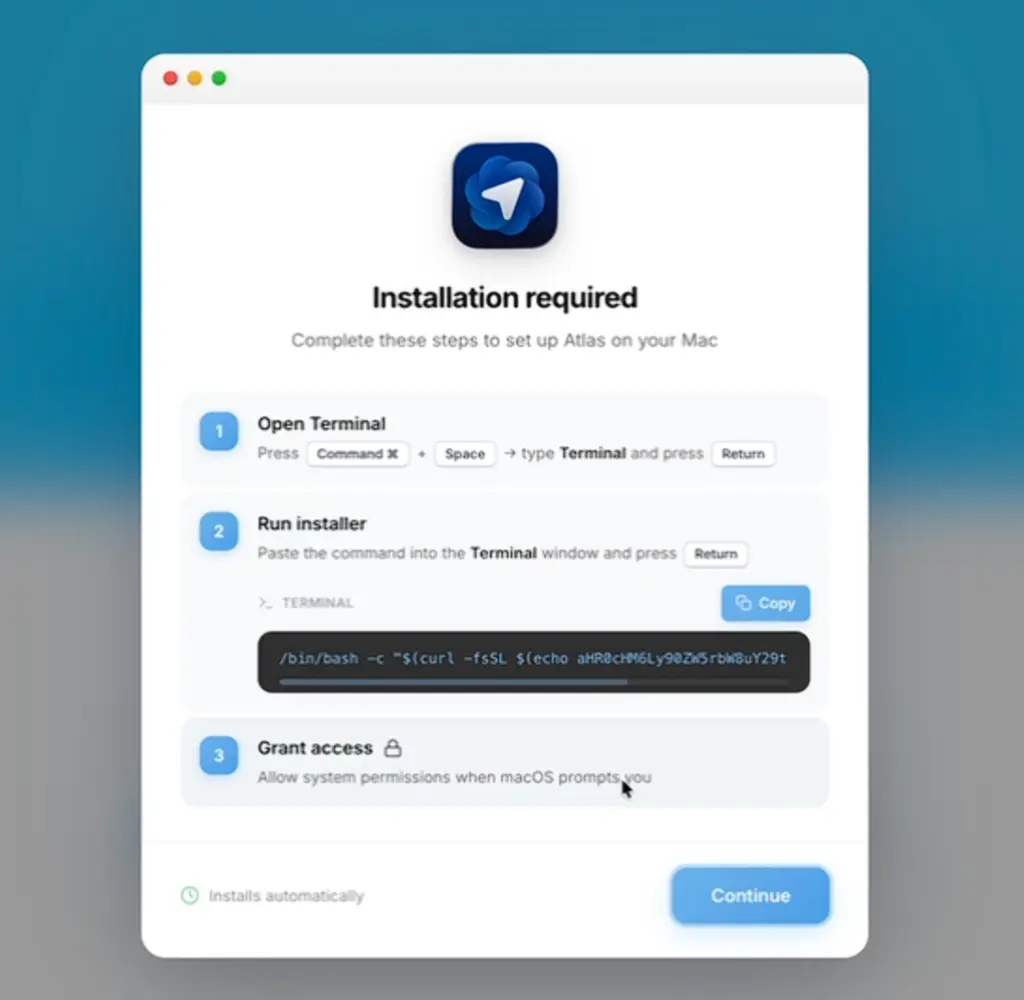

Все становится подозрительным в момент попытки скачать приложение. Вместо предложения обычного файла установщика сайт просит пользователей вставить команду в терминал. Любой, кто немного разбирается в технологиях, распознает в этом огромный красный флаг. Но для людей, не знакомых с этой функцией, это может выглядеть как безобидный шаг настройки.

Сама команда замаскирована под строку, закодированную в base64, которая декодируется и выполняется через curl и bash. После запуска вредоносная программа выводит запрос на ввод пароля администратора. Если пользователь его вводит, троян получает полные привилегии sudo и немедленно устанавливает полезную нагрузку второго этапа. С этого момента злоумышленник может собирать сохраненные пароли из браузера, данные для входа в аккаунты и другую конфиденциальную информацию.

Эта тактика по сути является вариацией известного метода атаки «ClickFix». Технически здесь нет ничего сложного — схема шокирующе проста. Но она работает, потому что сильно опирается на социальную инженерию: люди доверяют знакомым брендам, доверяют рекламе в поиске и доверяют всему, что выглядит чистым и официальным. Именно на это и рассчитывают атаковавшие.

Вывод очевиден: если сайт когда-либо просит вас вставить команду в терминал для установки чего-либо, остановитесь. Всегда дважды проверяйте домен и скачивайте приложения только из проверенных источников.

Интересный факт: Атаки с использованием социальной инженерии, подобные этой, остаются одним из самых эффективных способов компрометации пользователей, поскольку они эксплуатируют человеческую психологию, а не уязвимости в программном обеспечении. По данным некоторых исследований, до 90% успешных кибератак начинаются именно с фишинга или других методов обмана.

0 комментариев