Исследователь обнаружил скрытый микрофон в китайском устройстве NanoKVM

Словенский исследователь кибербезопасности опубликовал анализ удалённого устройства управления Sipeed NanoKVM, который вызвал серьёзную обеспокоенность. Компактная плата на RISC-V, позиционируемая как бюджетная альтернатива PiKVM, оказалась уязвимой и содержит недокументированный микрофон.

Устройство, стоимостью от 30 до 60 евро (~2700–5400 рублей), позволяет удалённо управлять компьютером через браузер, начиная с BIOS. Однако, как показал разбор, его программное обеспечение содержит множество уязвимостей. Ранние версии поставлялись с предустановленным паролем и открытым SSH-доступом, а веб-интерфейс лишён базовой защиты от CSRF-атак.

Ключ шифрования для паролей в браузере оказался жёстко прописан в коде и одинаков для всех устройств. Сетевое поведение NanoKVM также вызывает вопросы: по умолчанию DNS-запросы маршрутизируются через китайские серверы, а устройство регулярно связывается с инфраструктурой Sipeed для обновлений.

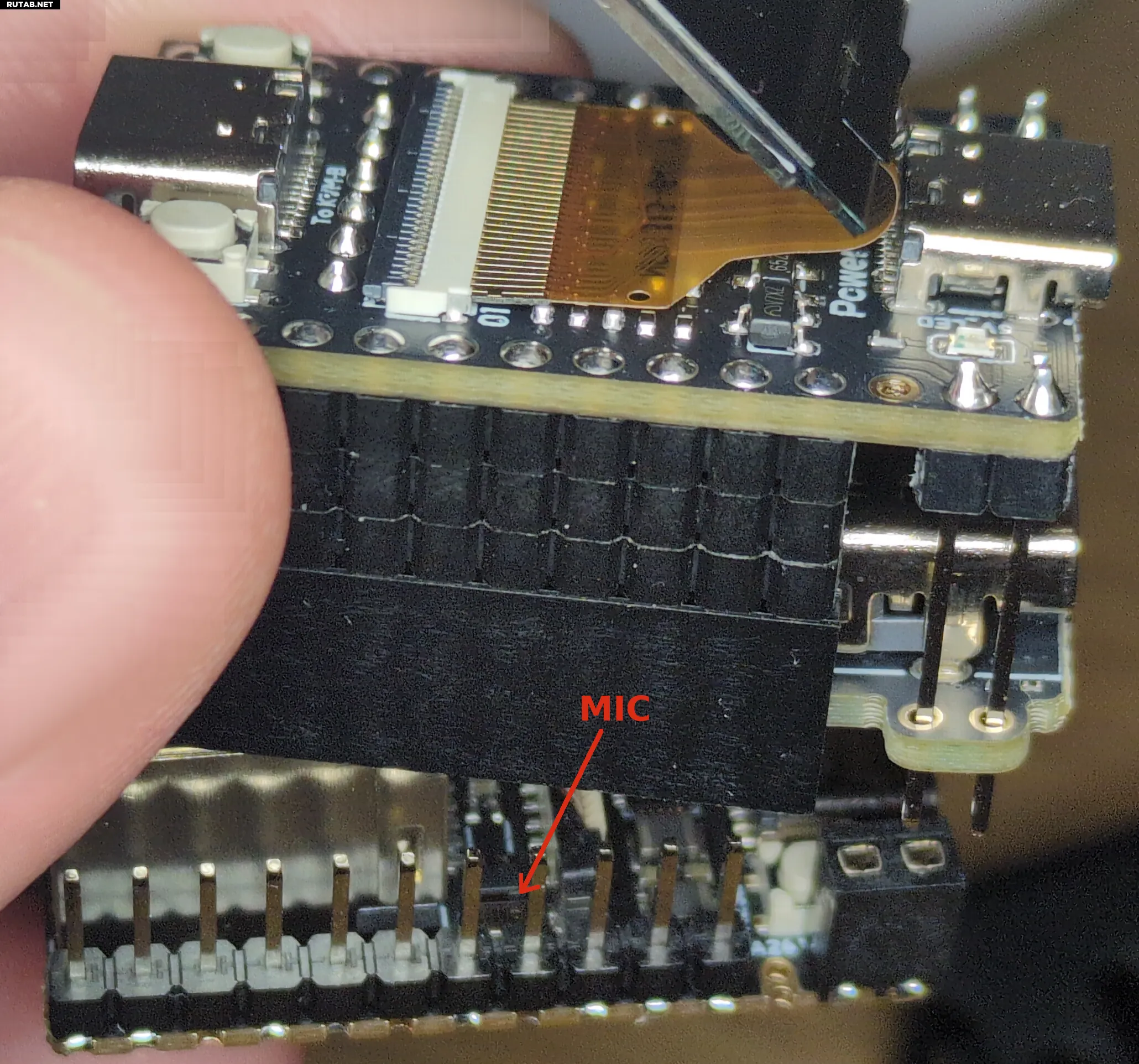

Самым тревожным открытием стал скрытый микрофон, не упомянутый в документации. Операционная система устройства включает инструменты ALSA (amixer, arecord), которые позволяют легко его активировать. Исследователь продемонстрировал, что при наличии стандартных учётных данных SSH аудио можно записывать и передавать с минимальными усилиями.

Изображение: telefoncek.si

К счастью, поскольку проект NanoKVM формально является открытым, энтузиасты начали портировать на него альтернативные дистрибутивы Linux, такие как Debian и Ubuntu. Для перепрошивки требуется вскрыть корпус и записать новый образ на внутреннюю microSD-карту. Микрофон можно удалить физически, но это кропотливая работа из-за его малого размера.

Этот случай стал очередным напоминанием о важности проверки безопасности бюджетных IoT-устройств, особенно тех, которые получают доступ к критически важным сетям и данным.

0 комментариев