Новая уязвимость Phoenix в модулях DDR5 от SK Hynix позволяет обходить защиту ECC

Исследователи из ETH Zurich и Google обнаружили, что модули оперативной памяти SK Hynix DDR5 уязвимы для новой вариации атаки Rowhammer, получившей название Phoenix (CVE-2025-6202). Уязвимость затрагивает даже модули с коррекцией ошибок (ECC). Атаку можно выполнить всего за 109 секунд, что делает её очень реалистичной угрозой.

Путём реверс-инжиниринга встроенной защиты DRAM (TRR) от уже существующего эксплойта Rowhammer команда обнаружила слепое пятно в логике обновления выборки: период выборки защиты повторяется каждые 128 интервалов tREFI, и в этих интервалах первые два из четырёх подынтервалов «слабо取样руются». Используя это, исследователи создали два новых долгоиграющих шаблона атаки: более короткий 128-tREFI и значительно более длинный 2608-tREFI. Позже они объединили их с новым самокорректирующимся методом синхронизации обновления, который перестраивает атаку при каждом пропущенном обновлении. Именно эта синхронизация позволяет Phoenix поддерживать выравнивание на протяжении тысяч интервалов обновления, чего предыдущие методы, такие как Zenhammer, не могли делать надёжно.

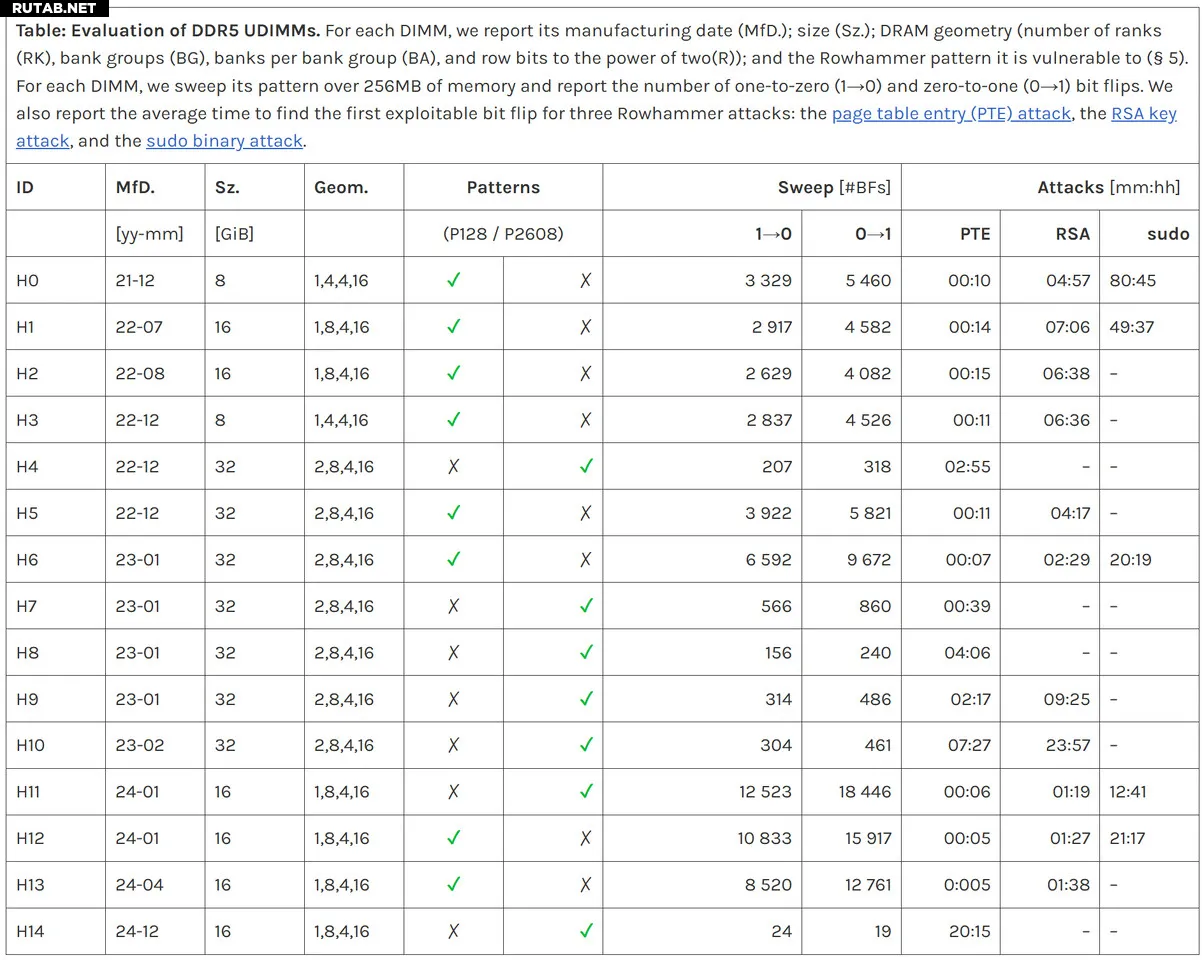

На 15 модулях SK Hynix DDR5, выпущенных с конца 2021 по конец 2024 года, каждый модуль демонстрировал переворот битов под действием одного из двух шаблонов. Шаблон 128-tREFI оказался в среднем примерно в 2,62 раза эффективнее. Команда наблюдала тысячи переворотов битов на модуль DIMM и превратила эти перевороты в реальные примитивы: повреждение таблицы страниц, что привело к произвольному доступу на чтение/запись, извлечение ценных ключей RSA-2048 из соседних виртуальных машин во многих случаях и повышение локальных привилегий путём повреждения бинарного файла sudo на некоторых модулях DIMM. Чтобы увеличить вероятность попадания в уязвимое смещение обновления (уязвимы только 2 из 128 смещений, что составляет 1,56%), они запускали четыре смещённых экземпляра шаблона параллельно на каждом из четырёх банков, повышая вероятность попадания в 16 раз до примерно 25%.

В качестве меры смягчения авторы протестировали прагматичное временное решение: утроение скорости обновления DRAM (tREFI составляет примерно 1,3 мкс) остановило Phoenix от создания переворотов битов в их тестовой среде. Однако это влечёт измеримые затраты, приводящие к увеличению нагрузки до 8,4% на SPEC CPU2017. Они также отмечают, что обновления BIOS и микропрограммного обеспечения — это immediate рычаги, которые могут использовать производители. Благодаря усилиям команды по ответственному раскрытию информации это привело к координации с SK Hynix, производителями CPU и облачными провайдерами для смягчения части проблемы, например, обновление BIOS для машин AMD, которое было анонсировано в период эмбарго. Команда опубликовала артефакты и proof-of-concept на GitHub, чтобы администраторы могли тестировать модули в своих средах, подчёркивая, что код предназначен для диагностики, а не для борьбы с эксплойтом.

ИИ: Это серьёзное напоминание о том, что даже новейшие аппаратные технологии безопасности, такие как ECC, не являются панацеей. Уязвимости на уровне железа требуют комплексного подхода к защите, включая своевременные обновления прошивок и мониторинг.

0 комментариев