Вирус Petya / Сколько заработал хакер? / Легкий способ избежать заражения

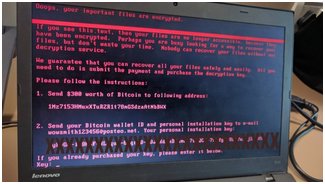

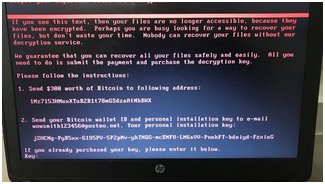

Американский разработчик антивирусного софта Symantec разместил советы, как избежать заражения вирусом-вымогателем Petya, который в минувший вторник атаковал сперва российские и украинские компании и госучреждения, после чего распространился и в иных странах. Вредоносная программа работает по принципу нашумевшего шифровальщика WannaCry, крупная эпидемия которого произошла в мае, и также требует выкуп в размере $300 в биткоиновом эквиваленте. Правда, пока нет достоверной информации о том, применит ли она эксплойт, патч против которого уже был выпущен Microsoft, либо речь идёт о какой-то новой уязвимости из рассекреченного хакерами арсенала АНБ.

Как бы то ни было, как выяснилось, вирус возможно обезвредить ещё до того, как он зашифрует файлы на компьютере. Для этого в папке Windows на системном диске нужно создать в блокноте пустой файл с именем perfc без расширения. Как утверждают в Symantec, попав в систему, Petya ищет собственно этот файл и, найдя его, считает данный компьютер уже заражённым, прекращая работу.

Если же вирус всё-таки заражает компьютер, то он перезаписывает основную загрузочную запись (MBR), не давая Windows загружаться. Но, как отмечают в компании Positive Technologies, специализирующейся на вопросах информационной безопасности, это происходит не сразу, а через 1–2 часа после заражения, когда вредоносная программа перезагружает компьютер. Иначе говоря если пользователь на протяжении указанного времени успеет запустить команду bootrec/fixmbr, то сохранит работоспособность операционной системы. Правда, для расшифровки файлов, если их резервные копии отсутствуют, всё равно потребуется ключ.

Как сообщают СМИ, даже заплатив хакерам выкуп, получить дешифратор жертыв не смогут. Дело в том, что после перевода $300 на указанный биткоин-кошелёк «жертва» должна направить данные платежа и сгенерированный вирусом персональный инсталляционный код на определённый адрес электронной почты. Однако данный адрес в настоящий момент заблокирован немецким серсис-провайдером Posteo, на котором располагался «ящик». Получается, что, даже те, кто уже отправил деньги злоумышленникам (по состоянию на вечер 27 июня общая сумма переводов составила порядка $5600), едва ли смогут вернуть доступ к своей информации.

0 комментариев