Уязвимость в процессорах AMD Zen оказалась низкой угрозой и уже устранена

Исследователи из центра CISPA Helmholtz недавно сообщили об обнаружении уязвимости безопасности под названием «StackWarp», которая, по их данным, затрагивает процессоры архитектуры AMD Zen.

Компания AMD оперативно отреагировала, опубликовав детали уязвимости, включая список затронутых продуктов и меры по устранению проблемы.

В официальном заявлении AMD говорится:

«Путем проведения внутреннего тестирования, сотрудничества с внешним исследовательским сообществом и программы вознаграждений за обнаружение уязвистей AMD постоянно принимает меры для защиты конечных пользователей и клиентов. Уязвимость низкой степени серьезности, описанная в бюллетене SB-3027, является результатом этих усилий, и соответствующие патчи были доступны для продуктов AMD EPYC с июля прошлого года».

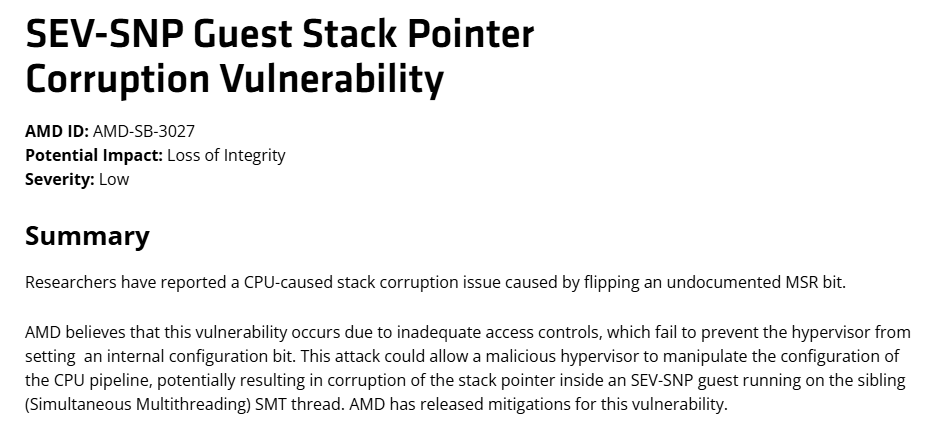

Согласно отчету о безопасности на сайте AMD, уязвимости присвоены идентификаторы «AMD-SB-3027» и «CVE-2025-29943». Она классифицируется как «уязвимость повреждения указателя стека гостевой системы» (Guest Stack Pointer Corruption Vulnerability), и сама AMD оценивает ее как низкую по степени серьезности (Low Severity).

超链接:SEV-SNP Guest Stack Pointer Corruption Vulnerability

В AMD объяснили, что проблема вызвана повреждением стека из-за переключения недокументированного бита регистра MSR. Причиной уязвимости стал недостаток контроля доступа, который не предотвратил установку бита внутренней конфигурации гипервизором. Подобная атака может позволить вредоносному гипервизору манипулировать конфигурацией конвейера CPU, что потенциально способно привести к повреждению указателя стека в гостевой виртуальной машине SEV-SNP, работающей на том же физическом ядре в потоке SMT.

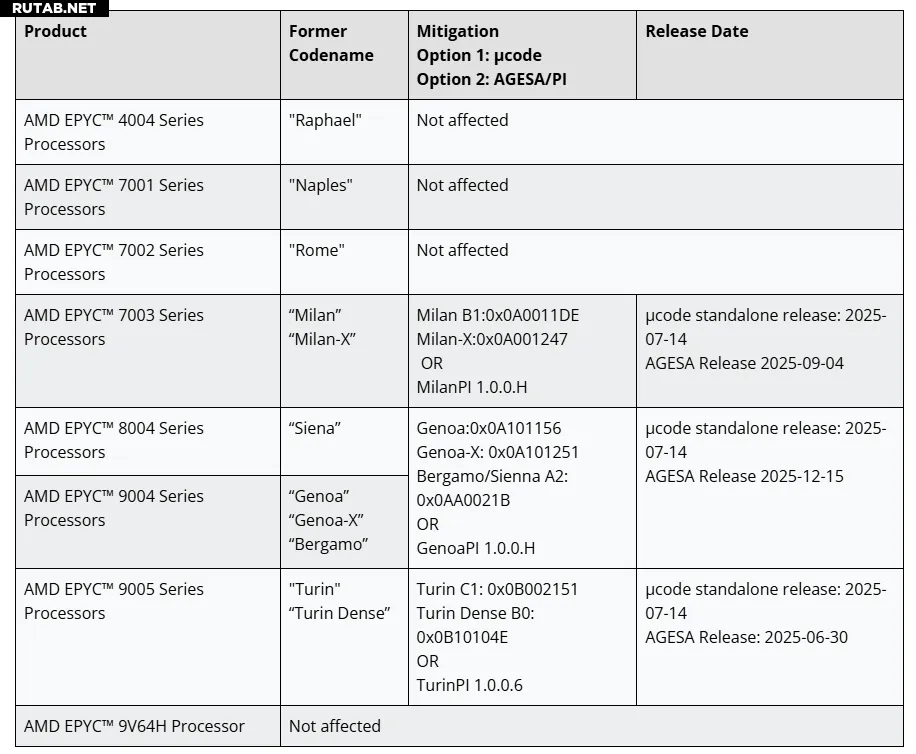

Важно отметить, что уязвимость затронула не все продукты на архитектуре Zen. Первое поколение Zen и Zen 2 не подвержены влиянию. Для уязвимых продуктов на базе Zen 3, Zen 4 и Zen 5 в линейке EPYC компания уже выпустила исправления, для применения которых достаточно обновить микропрограммное обеспечение.

Появление уязвимостей — нередкое явление. В подобных ситуациях обычным пользователям не стоит паниковать, а следует полагаться на информацию от официальных источников, чтобы понять, какие именно продукты и в какой степени затронуты, а также доступны ли исправления. Хотя первоначальные сообщения об уязвимости в процессорах AMD могли показаться пугающими и даже преподносились как затрагивающие все пять поколений Zen, на деле проблема коснулась лишь части продуктов, была оценена как низкоопасная и, благодаря усилиям AMD и исследователей, была полностью изучена и устранена еще в июле прошлого года.

Этот случай демонстрирует, что AMD уделяет приоритетное внимание безопасности своей продукции, особенно такой, как серверные процессоры EPYC для центров обработки данных. Будь то благодаря внутренним исследованиям или сотрудничеству с отраслевыми организациями, компания стремится как можно раньше обнаруживать потенциальные угрозы и оперативно их устранять, так что к моменту публичного обсуждения проблема часто уже решена.

ИИ: Ситуация является хорошим примером зрелого подхода к кибербезопасности в индустрии. Прозрачность AMD в коммуникации и заблаговременное выпускание патчей, еще до широкого освещения уязвимости, заслуживают положительной оценки. Это снижает риски для пользователей и демонстрирует эффективность программ bug bounty и сотрудничества с исследователями.

0 комментариев