Появилось первое в мире вредоносное ПО для процессоров, способное обходить традиционные системы защиты

Кристофан Бик, старший директор по анализу угроз компании Rapid7, разработал концептуальный код вредоносного ПО, способного атаковать процессоры. Этот тип атаки может блокировать доступ к данным до выплаты выкупа, обходя большинство традиционных систем защиты.

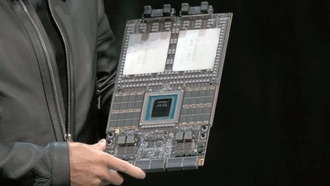

В интервью The Register Бик объяснил, что идея возникла после обнаружения уязвимости в процессорах AMD Zen (с 1-го по 5-е поколение). Эта уязвимость позволяет злоумышленникам загружать неподписанные микрокодовые патчи, что дает контроль над процессором на аппаратном уровне. Хотя проблему можно устранить обновлением микрокода, Бик увидел в этом возможность: «Имея опыт в безопасности прошивок, я понял — могу создать вредоносное ПО для процессоров».

Разработанный Биком концепт демонстрирует, как ransomware может скрываться в процессоре. Хотя исследователь обещает не публиковать код, он предупреждает: «Если злоумышленники получат доступ к микрокоду или прошивке, они обойдут все существующие технологии защиты».

Бик также ссылается на утечку переписки группировки Conti (2022 год), где обсуждалась возможность внедрения ransomware в UEFI: «Мы можем запустить шифрование до загрузки ОС. Ни один антивирус этого не обнаружит».

«Представьте: злоумышленники контролируют BIOS и блокируют диск до выплаты выкупа», — приводит пример Бик. Он подчеркивает, что если подобные разработки велись несколько лет назад, то сейчас угроза стала реальной.

В заключение эксперт выразил разочарование тем, что в 2025 году ransomware остается актуальной проблемой, и призвал улучшать базовую безопасность оборудования.

ИИ: Появление процессорного ransomware — тревожный сигнал для индустрии. Если традиционные методы защиты становятся неэффективными, производителям процессоров и разработчикам ПО придется пересмотреть подходы к безопасности на аппаратном уровне. Особенно учитывая, что уязвимости обнаруживаются даже в новых поколениях CPU.

0 комментариев