В кабеле O.MG USB-C нашли скрытую антенну и кристалл

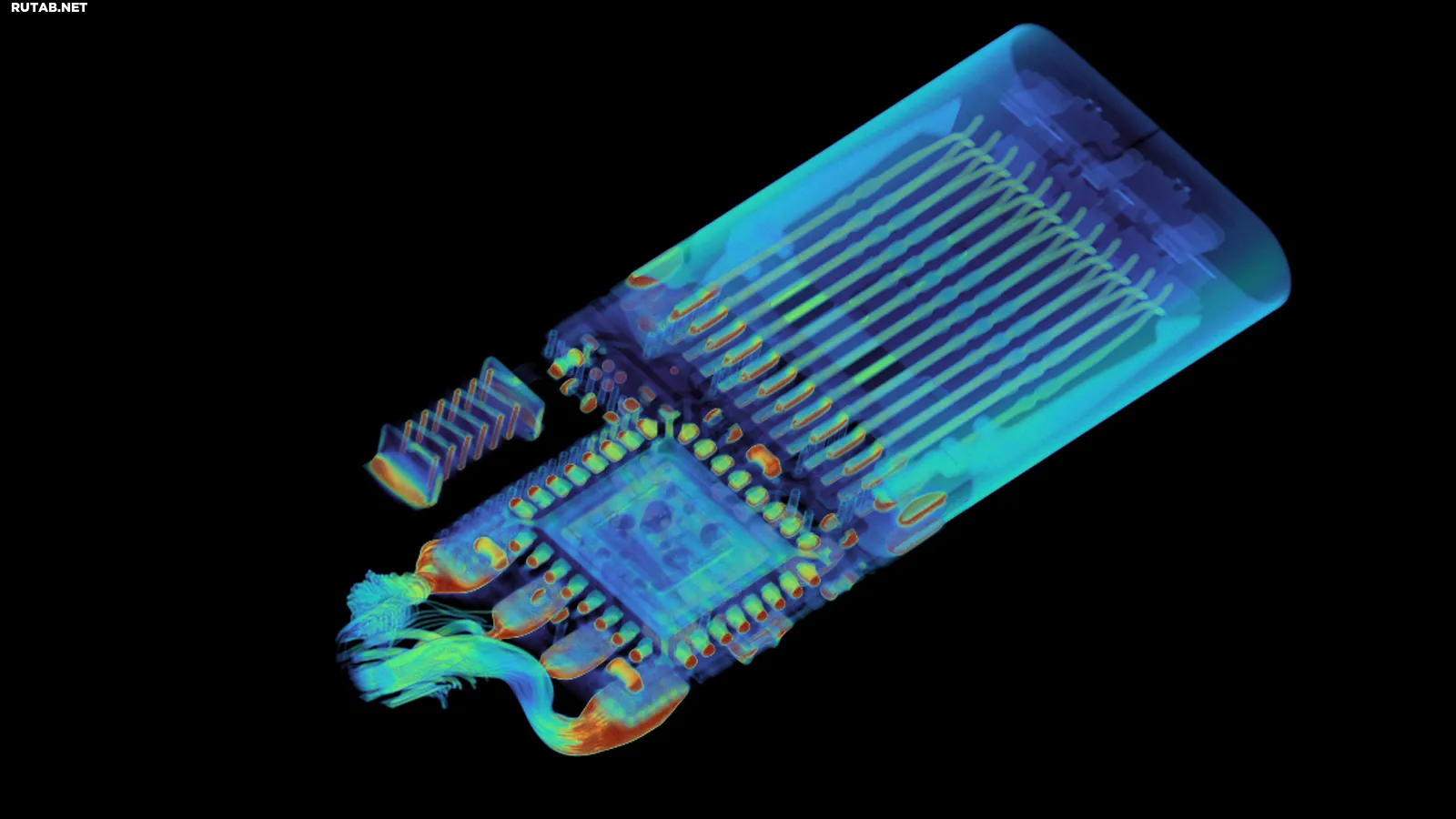

Производитель промышленных КТ-сканеров Lumafield сделал снимок кабеля O.MG USB-C, обнаружив сложные электронные компоненты, скрытые внутри разъема. Руководитель продукта Lumafield Джон Брунер поделился на X (ранее Twitter) КТ-сканом, который показал внутреннюю часть кабеля O.MG, показав передовую электронику и антенну — гораздо более сложную конструкцию по сравнению с кабелем Amazon Basic USB-C, который Lumafield отсканировал для сравнения.

Но что еще более тревожно, так это то, что помимо микроконтроллера и антенны, углубленное 3D КТ-сканирование Lumafield выявило второй набор проводов, соединяющих вторичный кристалл, скрытый под первичным микроконтроллером. Эту деталь трудно заметить на скане, так как она есть, требуются некоторые настройки параметров визуализации и острый глаз, чтобы увидеть. Когда кабель пропускали через обычный 2D-рентген, этот вторичный кристалл был практически невидим, что позволяло легко пройти беглый осмотр.

Кабель O.MG Elite USB-C имеет несколько функций, которые позволяют любому, кто им управляет, захватить любое устройство, подключенное к нему. Некоторые из его функций включают инъекцию нажатия клавиши, инъекцию мыши, геозонирование, кейлоггинг и многое другое. Исследователь безопасности Майк Гровер создал этот кабель для коллег-исследователей безопасности и любителей, членов Red Team, а также для обучения осведомленности, особенно для особо уязвимых или целевых лиц.

Lumafield заявила, что провела это сканирование после того, как опубликовала внутренний вид кабеля Thunderbolt 4 (USB-C) Pro от Apple, который показал множество сложной электроники внутри. Многие задавались вопросом, что если технологический гигант смог поместить внутрь столько активных компонентов, может быть, кто-то мог поместить вредоносное оборудование в нечто столь обыденное, как кабель USB-C. Поэтому Lumafield решила просканировать кабель O.MG, чтобы увидеть, как он скрывает свою активную электронику в таком крошечном корпусе.

Сканирование компании показывает, как атака на цепочку поставок может остаться незамеченной. Поскольку электроника, которая выглядит такой простой, как кабель для зарядки, с каждым годом становится все сложнее, любой, от рядовых хакеров до спонсируемых государством злоумышленников, может проникнуть в процесс производства устройства и внедрить системы, которые поставят под угрозу конечный продукт или даже хуже.

Ярким примером являются недавние новости о взрывах пейджеров в Ливане, где кто-то смог вставить мощную взрывчатку в устройства, используемые лидерами «Хезболлы» для связи. Пейджеры несколько раз переходили из рук в руки — от Тайваня до Венгрии — и никто не мог объяснить, как они были скомпрометированы.

Хорошей новостью является то, что эти кабели дорогие, цены начинаются от $119.99 за самую базовую версию. Поэтому вам не нужно беспокоиться о том, что кто-то распространит это вредоносное оборудование, чтобы посеять хаос среди широкой общественности. Тем не менее, лучше перестраховаться, чем потом сожалеть, поэтому Брунер рекомендует вам покупать надежные зарядные кабели, продаваемые в надежных магазинах, и избегать общественных портов USB для зарядки ваших устройств. Если вам действительно нужно питание на ходу, придерживайтесь лучших зарядных устройств для ноутбуков USB-C, чтобы избежать компрометации ваших устройств.

Источник: Tomshardware.com

0 комментариев