Уязвимость в Linux: выполнение кода через планировщик печати CUPS

Linux (/ˈlɪnəks/ [ˈlɪnəks] или [ˈlɪnʊks]), Ли́нукс) — семейство Unix-подобных операционных систем на базе ядра Linux, включающих тот или иной набор утилит и программ проекта GNU, и, возможно, другие компоненты. Как и ядро Linux, системы на его основе как правило создаются и распространяются в соответствии с моделью разработки свободного и открытого программного обеспечения. Linux-системы распространяются в основном бесплатно в виде различных дистрибутивов — в форме, готовой для установки и удобной для сопровождения и обновлений, — и имеющих свой набор системных и прикладных компонентов, как свободных, так возможно и собственнических.

Появившись как решения вокруг созданного в начале 1990-х годов ядра, уже с начала 2000-х годов системы Linux являются основными для суперкомпьютеров и серверов, расширяется применение их для встраиваемых систем и мобильных устройств, некоторое распространение системы получили и для персональных компьютеров. Википедия

Linux (/ˈlɪnəks/ [ˈlɪnəks] или [ˈlɪnʊks]), Ли́нукс) — семейство Unix-подобных операционных систем на базе ядра Linux, включающих тот или иной набор утилит и программ проекта GNU, и, возможно, другие компоненты. Как и ядро Linux, системы на его основе как правило создаются и распространяются в соответствии с моделью разработки свободного и открытого программного обеспечения. Linux-системы распространяются в основном бесплатно в виде различных дистрибутивов — в форме, готовой для установки и удобной для сопровождения и обновлений, — и имеющих свой набор системных и прикладных компонентов, как свободных, так возможно и собственнических.

Появившись как решения вокруг созданного в начале 1990-х годов ядра, уже с начала 2000-х годов системы Linux являются основными для суперкомпьютеров и серверов, расширяется применение их для встраиваемых систем и мобильных устройств, некоторое распространение системы получили и для персональных компьютеров. Википедия

Читайте также:Загрузка Linux на древнем процессоре Intel 4004 занимает 4,76 дняSK hynix применяет решение оптимизации CXL для LinuxГрафический драйвер AMD для Linux становится слишком большим для старых машинРазработчика Linux избили и заковали в наручники во время видеотрансляцииПроцессор Intel Alder Lake-N обеспечивает работу нового планшетного ПК на базе Linux

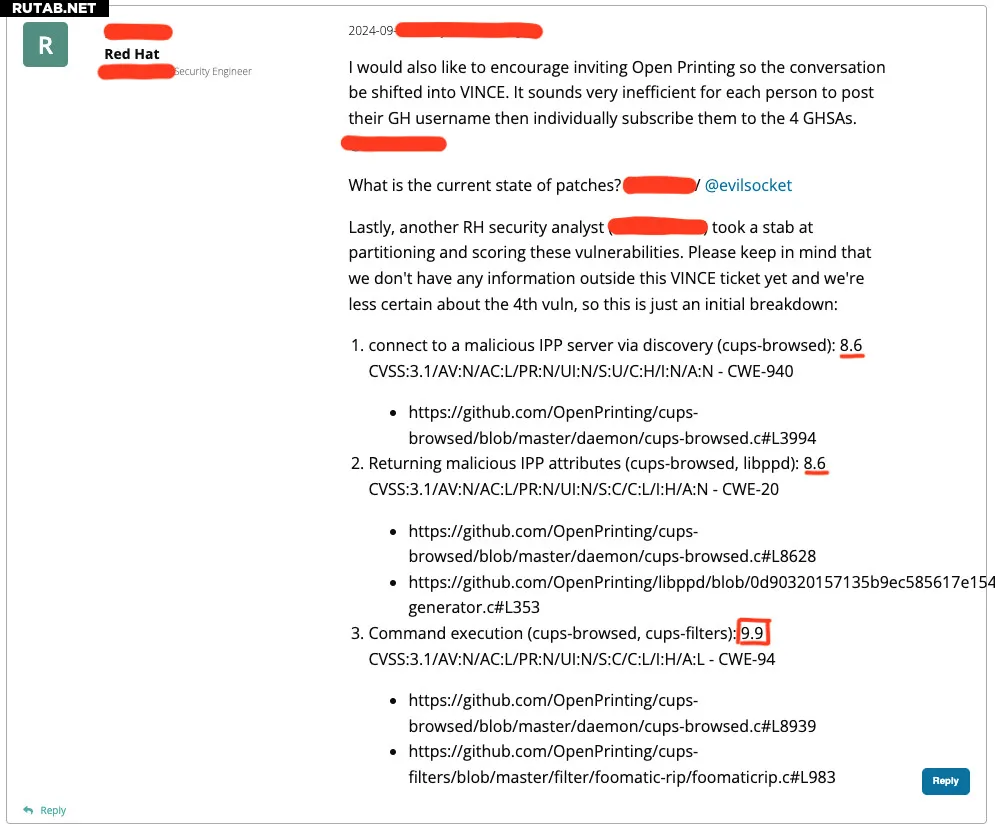

Сообщается, что уязвимость получила оценку CVSS 9,9 от RHEL и Canonical, хотя эта оценка является предметом горячих споров, и некоторые утверждают, что она должна иметь более низкую оценку, поскольку, хотя код может быть удаленно загружен в систему, он не может быть выполнен без вмешательства пользователя. К счастью, нет никаких доказательств того, что уязвимость была использована, хотя раскрытие информации просочилось в сеть перед запланированным закрытым раскрытием в октябре, побудив разработчика, который обнаружил уязвимость, опубликовать полное объяснение в статье в своем блоге. В таком случае уязвимость вполне может начать использоваться злоумышленниками.

Согласно длинному сообщению в блоге исследователя Симоне Маргарителли, службы, связанные с системой печати CUPS, уязвимы для удаленного выполнения кода. По сути, атакующая система убеждает планировщик печати, что она принтер, и отправляет вредоносное ПО, которое может быть произвольным исполняемым кодом, замаскированным под файл конфигурации принтера. Этот процесс не требует вмешательства пользователя, поскольку CUPS примет любой пакет, отправленный через порт *:631. В следующий раз, когда пользователь попытается что-то напечатать, этот код может быть выполнен, что потенциально ставит под угрозу систему.

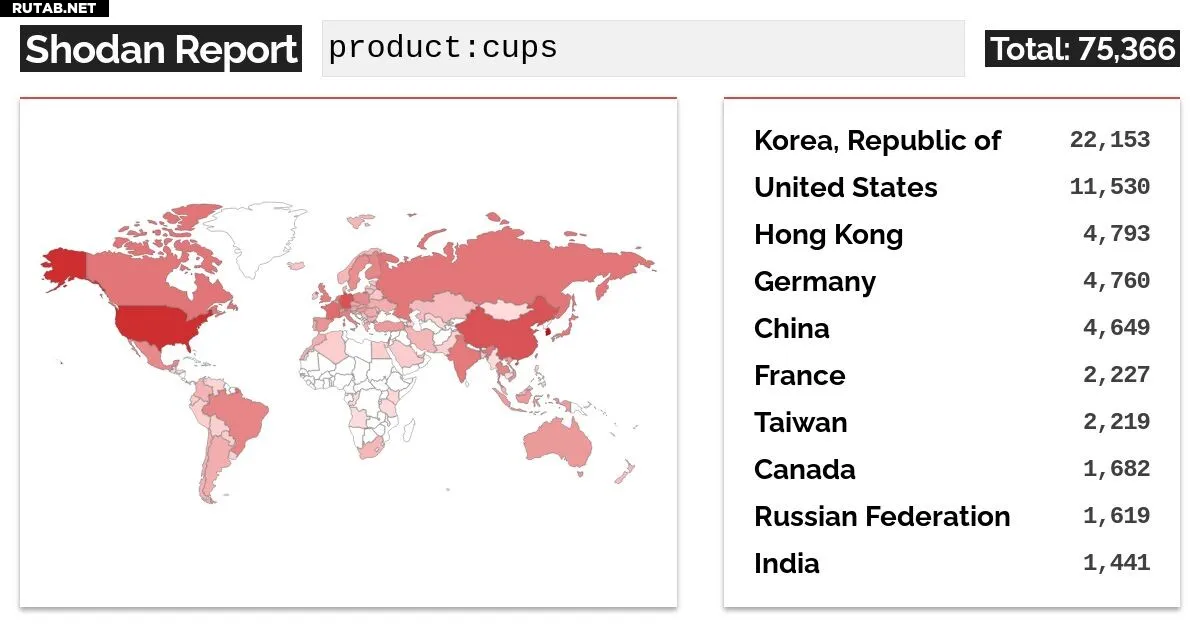

Краткое содержаниеКонкретный эксплойт зависит от множества неисправленных уязвимостей, некоторые из которых существуют уже более десяти лет, что делает эту проблему особенно важной для тех, кто использует Linux или Unix. Чтобы этот вектор атаки сработал, в системе должны быть установлены и запущены CUPS (Common Unix Printing System) и cups-browsed, что является значением по умолчанию для многих систем. По словам Маргарителли, в настоящее время к Интернету подключено 200 000–300 000 систем со службой печати, хотя Shodan сообщает (см. скриншот выше), что к Интернету подключено около 76 000 систем с открытыми портами CUPS.

- CVE-2024-47176 | cups-browsed <= 2.0.1 привязывается к UDP INADDR_ANY:631, доверяя любому пакету из любого источника для запуска запроса IPP Get-Printer-Attributes к контролируемому злоумышленником URL-адресу.

- CVE-2024-47076 | libcupsfilters <= 2.1b1 cfGetPrinterAttributes5 не проверяет и не очищает атрибуты IPP, возвращаемые сервером IPP, предоставляя контролируемые злоумышленником данные остальной части системы CUPS.

- CVE-2024-47175 | libppd <= 2.1b1 ppdCreatePPDFromIPP2 не проверяет и не очищает атрибуты IPP при их записи во временный файл PPD, что позволяет внедрять контролируемые злоумышленником данные в полученный PPD.

- CVE-2024-47177 | cups-filters <= 2.0.1 foomatic-rip допускает произвольное выполнение команд с помощью параметра PPD FoomaticRIPCommandLine.

Хотя исследователь утверждает, что уязвимо большинство дистрибутивов GNU/Linux, а также потенциально ChromeOS и macOS, следует отметить, что это не конфигурация по умолчанию для многих дистрибутивов Linux, и это тем более не должно касаться крупных серверов или центров обработки данных, то есть самой большой целевой группой будут пользователи частных ПК, работающие под управлением Linux.

Источник: Evilsocket Blog

0 комментариев