Вредоносное ПО скрывается в SVG-файлах и обходит антивирусное обнаружение

Файлы масштабируемой векторной графики (.svg) — это легковесные изображения на основе XML, которые отображаются с любым разрешением. Обычно они безвредны, но могут содержать активный код, и хакеры всё чаще используют их для скрытой доставки вредоносного ПО.

Новый отчёт от VirusTotal показывает, насколько эта тактика эволюционировала, раскрывая кампанию, в которой использовались модифицированные SVG-файлы для распространения вредоносного ПО, имитации государственного агентства и полного обхода антивирусного обнаружения.

44 ранее не обнаруженных фишинговых SVG-файла

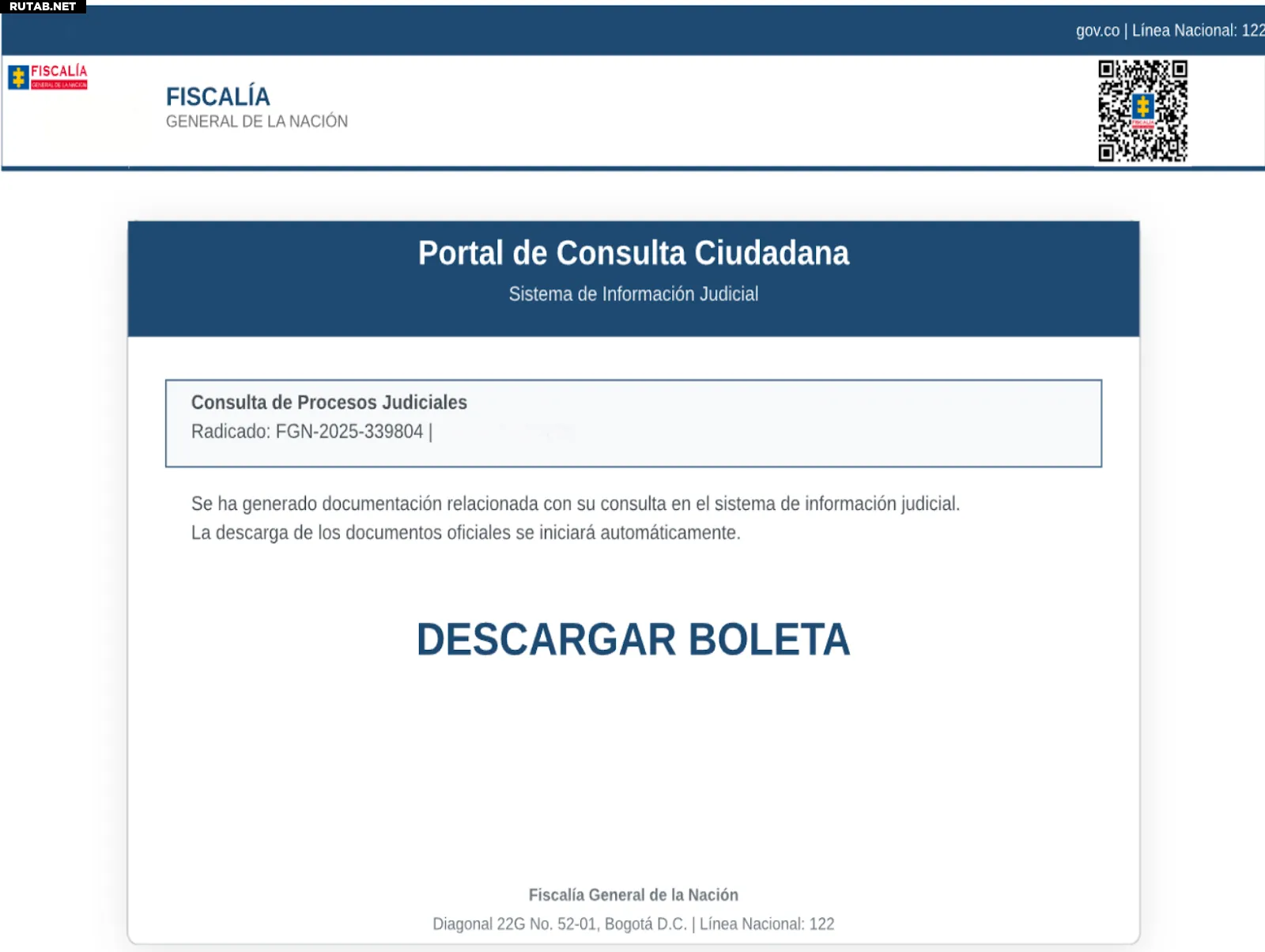

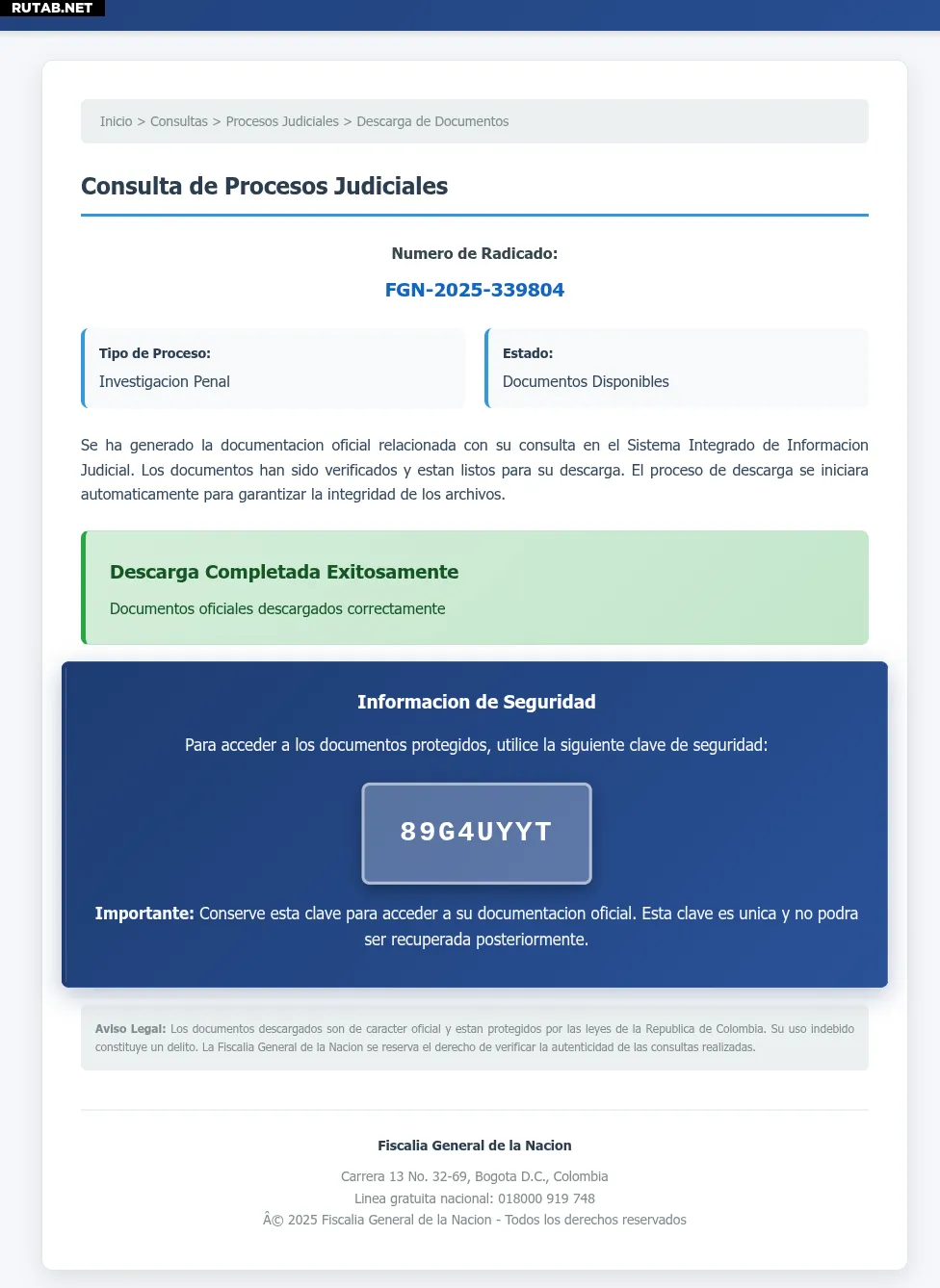

В отчёте, опубликованном 4 сентября, платформа сканирования, принадлежащая Google, сообщила, что её система Code Insight обнаружила SVG-файл, маскирующийся под юридическое уведомление судебной системы Колумбии.

При открытии файл отображал реалистично выглядящий веб-портал в браузере, включая фальшивую полосу прогресса и кнопку загрузки. Эта кнопка затем доставляла вредоносный ZIP-архив с подписанным исполняемым файлом браузера Comodo Dragon, вместе с вредоносным DLL-файлом, который подгружался бы при запуске .exe. Это, в свою очередь, устанавливало на систему дополнительное вредоносное ПО.

Атака опиралась на известную, но часто упускаемую из виду особенность: SVG поддерживают встроенные HTML и JavaScript. Это означает, что их можно использовать как мини-веб-страницы — или, как в данном случае, полноценные фишинговые наборы — даже когда они прикреплены к электронному письму или размещены в облачном хранилище. Ретроспективное сканирование VirusTotal связало 523 SVG-файла с одной и той же кампанией, причём 44 из них на момент отправки не были обнаружены ни одним антивирусным движком.

Согласно выводам VirusTotal, исходный код этих SVG-файлов содержал методы обфускации кода и «большие объёмы фиктивного (мусорного) кода для увеличения энтропии и уклонения от статического обнаружения».

Злоумышленники использовали SVG-файлы для создания этого поддельного веб-сайта правительства Колумбии. (Изображение: VirusTotal)

Злоумышленники использовали SVG-файлы для создания этого поддельного веб-сайта правительства Колумбии. (Изображение: VirusTotal)

Не единичный случай

Ранее в этом году IBM X-Force задокументировала фишинговые кампании с использованием SVG, нацеленные на банки и страховые компании, а группа анализа угроз Cloudforce One от Cloudflare отследила резкий рост числа SVG-файлов, выступающих в роли редиректоров или полноценных сборщиков учётных данных. В то же время такие вендоры в области безопасности, как Sophos, внедрили новые правила обнаружения после нахождения SVG-полезных нагрузок, обходящих фильтры.

Со своей стороны, Microsoft теперь отказывается от поддержки встроенного рендеринга SVG в Outlook для web и новом Outlook для Windows. Они больше не будут отображаться, и вместо этого пользователи увидят пустые пространства там, где они обычно появлялись. Это закрывает мощный вектор доставки для любого злоумышленника, надеющегося протащить активный контент в тело сообщения.

На данный момент пользователям следует относиться к неизвестным SVG-файлам с тем же уровнем осторожности, что и к любым другим неизвестным файлам.

Источник: Tomshardware.com

0 комментариев