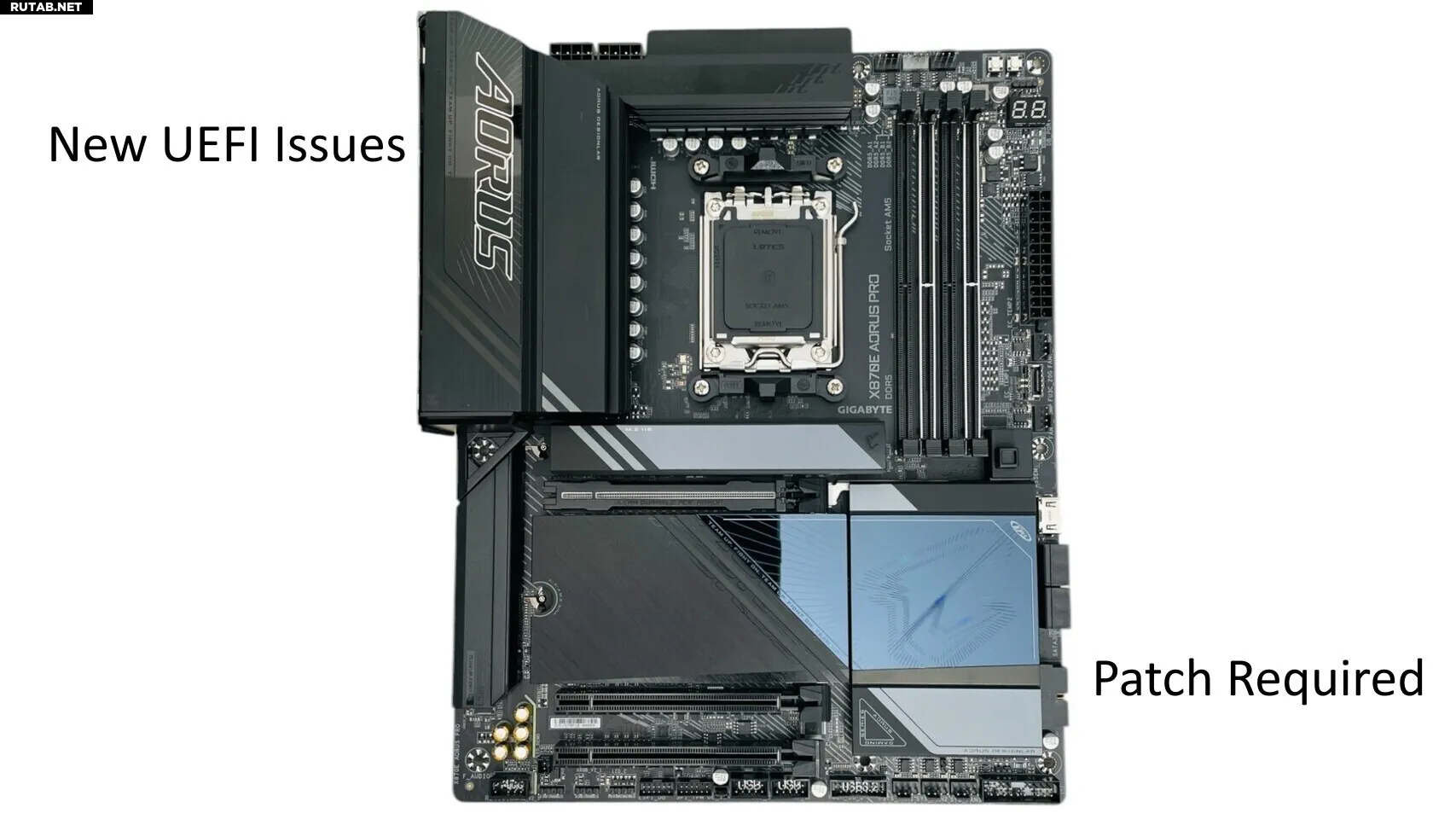

Четыре уязвимости UEFI в материнских платах GIGABYTE подвергают риску более 240 моделей

Компания Binarly, специализирующаяся на безопасности микропрограммного обеспечения, обнаружила четыре серьёзные уязвимости в UEFI-прошивке материнских плат GIGABYTE. Эти бреши подвергают риску более 240 различных моделей материнских плат, позволяя злоумышленникам устанавливать скрытые буткиты, которые невозможно обнаружить и удалить даже после переустановки системы.

Уязвимости, получившие идентификаторы CVE‑2025‑7029 – CVE‑2025‑7026, имеют высокий уровень опасности (8.2 по шкале CVSS) и находятся в System Management Mode (SMM), который активируется до загрузки операционной системы. Злоумышленник с правами администратора (локально или удалённо) может воспользоваться этими уязвимостями для перехвата обработчиков прерываний SMM и внедрения произвольного кода в System Management RAM. Поскольку эта память контролирует каждый этап загрузки, вредоносный код остаётся скрытым от операционной системы, сохраняется после очистки диска и даже обходит проверки Secure Boot, что позволяет атакующему сохранять постоянный контроль над системой.

Все четыре уязвимости унаследованы из референсного кода American Megatrends, который был передан OEM-партнёрам в начале этого года под соглашением о неразглашении. Хотя GIGABYTE модифицировала базовую прошивку, компания не предоставила пользователям необходимые исправления. Binarly уведомила CERT/CC 15 апреля, а GIGABYTE подтвердила получение информации 12 июня, но публичное предупреждение появилось только после запроса журналистов Bleeping Computer.

Пользователям рекомендуется посетить страницу поддержки GIGABYTE, найти и установить обновлённые версии BIOS с помощью утилиты Q-Flash, а затем повторно включить Secure Boot. Устройства, которые GIGABYTE объявила устаревшими, могут не получить исправлений. Администраторы также могут воспользоваться бесплатным сканером Binarly Hunt для проверки наличия уязвимостей.

Как отметил генеральный директор Binarly Алекс Матросов, эти уязвимости демонстрируют, как ошибки в референсном коде могут незаметно распространяться по цепочке поставок оборудования.

Источник: Bleeping Computer

0 комментариев