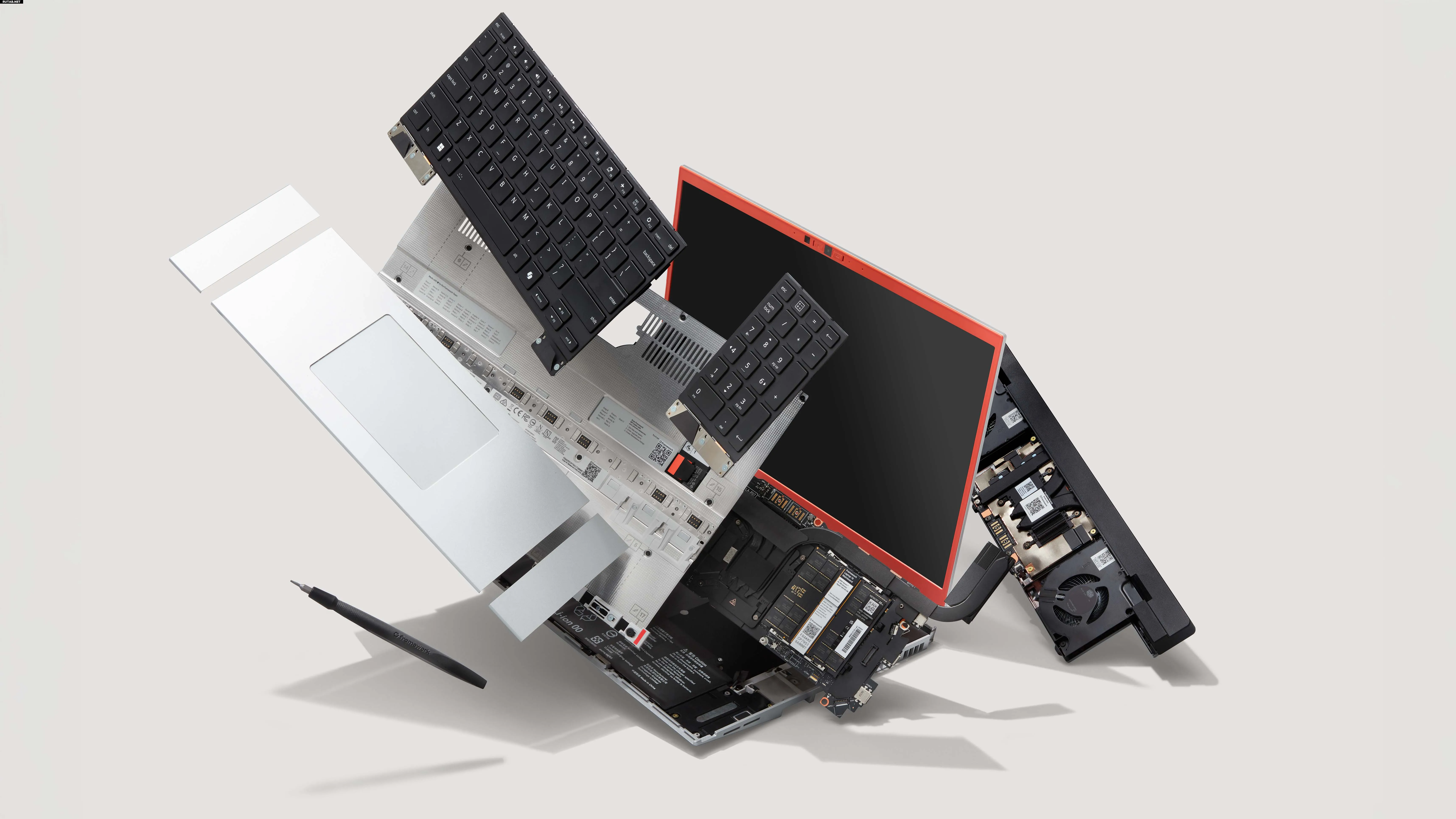

В ноутбуках Framework обнаружены бэкдоры, обходящие Secure Boot

Компания по безопасности прошивок Eclypsium заявила, что около 200 000 ноутбуков и настольных компьютеров Framework под управлением Linux поставлялись с «тем, что можно описать только как подписанные бэкдоры». Проблема связана с UEFI, которые позволяют доступ к чтению/записи памяти, что может быть использовано для компрометации Secure Boot.

Согласно исследованию, UEFI-оболочки, создающие эти уязвимости, не являются бэкдорами, установленными злоумышленниками. «Вместо этого это легитимные диагностические инструменты, подписанные доверенными сертификатами, которые содержат функциональность для эффективного обхода средств безопасности, встроенных в процесс загрузки», — поясняет компания. «Последствия? Системы, которые имеют безопасный процесс загрузки, на самом деле его не имеют».

Проблема связана с командой UEFI-оболочки «mm» (модификация памяти). Eclypsium объясняет: «Эта команда, присутствующая во многих UEFI-оболочках, предоставляет прямой доступ на чтение и запись в системную память. Хотя эта возможность важна для легитимной диагностики, она также является идеальным инструментом для обхода всех средств безопасности в системе».

Злоумышленник может использовать эту команду для прямого записи в память, минуя проверки безопасности. Процесс выглядит следующим образом:

– Определить целевую переменную (gSecurity2)

– Найти адрес памяти для этой переменной

– Использовать команду mm для перезаписи обработчика безопасности

– Загрузить и выполнить любой код UEFI после отключения защиты

– Установить постоянство для автоматического обхода при каждой загрузке

Это позволяет полностью обойти Secure Boot — механизм проверки цифровых подписей во время загрузки системы.

Уязвимость была обнаружена и протестирована в системах Framework под Linux. Eclypsium сообщает, что «информация была раскрыта Framework, и они работают над устранением уязвимостей, затрагивающих примерно 200 000 устройств».

Поскольку проблема не ограничивается Framework, а касается любой UEFI-оболочки, позволяющей выполнять команду «mm», компания предлагает пересмотреть подход к безопасности:

«Концепция неявного доверия, основанного исключительно на цифровых подписях, фундаментально ошибочна, когда эти подписи могут применяться к компонентам с опасной функциональностью… Те, кто продолжает работать в предположении, что „подписанное равно безопасное“, могут оказаться на неправильной стороне фундаментального изменения ландшафта угроз».

Специалисты рекомендуют следить за обновлениями BIOS от Framework и других компаний, которые могут распознать уязвимость и выпустить патч.

0 комментариев