Ошибка прошивки затрагивает многие поколения процессоров Intel

«И́нтел» («Intel Corp.», МФА: [ˈɪntɛl ˌkɔːpə'reɪʃən]) — производитель электронных устройств и компьютерных компонентов (включая микропроцессоры, наборы системной логики (чипсеты) и др). Штаб-квартира — в Санта-Кларе (США, штат Калифорния). Википедия

«И́нтел» («Intel Corp.», МФА: [ˈɪntɛl ˌkɔːpə'reɪʃən]) — производитель электронных устройств и компьютерных компонентов (включая микропроцессоры, наборы системной логики (чипсеты) и др). Штаб-квартира — в Санта-Кларе (США, штат Калифорния). Википедия

Читайте также:Контрабандист задержан с 596 процессорами Intel Xeon на сумму 1,5 миллиона долларовНоутбуки Snapdragon X Elite долго работают без подзарядки. Intel отстаёт, но не сильноДрайверы Intel Battlemage скоро появятся для LinuxТехпроцесс Intel 3 «3-нм класса» находится в крупносерийном производствеGeekom представляет мини-ПК AX8 с поддержкой процессоров Intel 13-го поколения и AMD Ryzen 8000

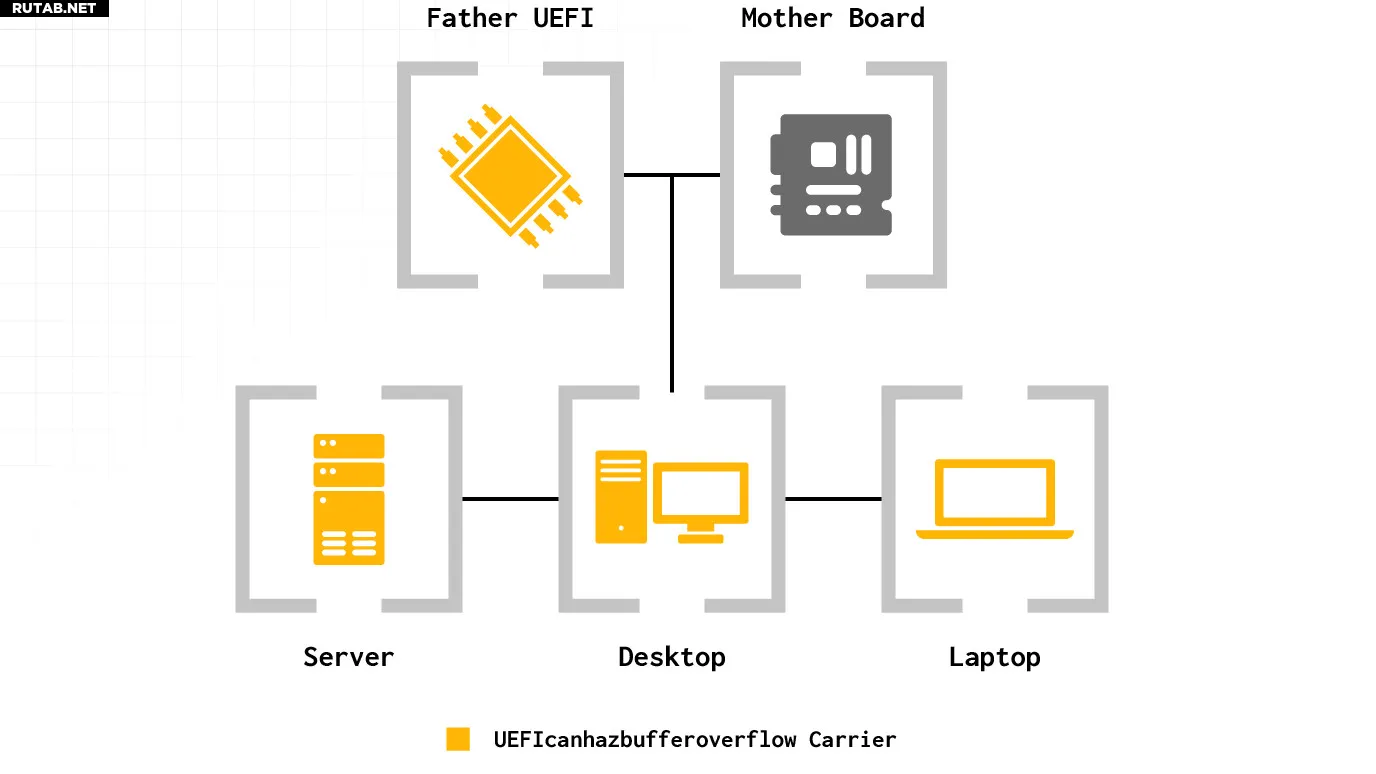

Конкретная уязвимость прошивки Phoenix SecureCore UEFI, которая послужила причиной этой публикации, в Eclypsium называется «UEFIcanhazbufferoverflow», что является всего лишь забавным способом указать на то, что это эксплойт переполнения буфера. Конкретный метод, в котором работает эксплойт «UEFIcanhazbufferoverflow», заключается в использовании небезопасного вызова службы UEFI «GetVariable».

Выполняя небезопасные вызовы, можно создать переполнение буфера стека, что позволит выполнить произвольный код. В BIOS или его современном аналоге UEFI даже переполнение буфера позволяет очень быстро получить полный доступ к системе и управление ею, и последствия этого события может быть сложно навсегда устранить с ПК. Иногда это может быть даже невозможно без полной замены машины — и это не считая паролей и тому подобного, которые могут быть скомпрометированы и все равно требуют замены между машинами.

Любой потенциально затронутый пользователь Intel должен обновить свой BIOS, чтобы защититься от этой проблемы, как можно скорее, но не раньше, чем создать резервные копии важных файлов и исходного BIOS на случай, если что-то пойдет не так. Поскольку эксплойты, влияющие на UEFI, максимально приближены к уровню 0, насколько это возможно с аппаратным обеспечением ПК, всем участвующим сторонам важно действовать как можно быстрее и безопаснее.

Как отмечает Eclypsium, эта уязвимость Phoenix была обнаружена в автоматическом режиме ее системой безопасности Automata, которая представляет собой автоматизированную систему бинарного анализа, использующую данные исследований собственных исследователей Eclypsium. Хотя, безусловно, есть проблемы с такими вещами, как код, написанный ИИ, и ИИ».

Источник: Tomshardware.com

|

|

| |

ℹ️ Помощь от ИИ

В статье есть ошибки или у вас есть вопрос? Попробуйте спросить нашего ИИ-помощника в комментариях и он постарается помочь!

⚠️ Важно:

• AI Rutab читает ваши комментарии и готов вам помочь.

• Просто задайте вопрос 👍

• ИИ может давать неточные ответы!

• ИИ не скажет «Я не знаю», но вместо этого может дать ошибочный ответ.

• Всегда проверяйте информацию и не полагайтесь на него как на единственный источник.

• К ИИ-помощнику можно обратиться по имени Rutab или Рутаб.

Топ дня 🌶️

Новое ⚡

Оставить комментарий

Для зарегистрированных пользователей реклама не показывается.

Важно: → Правила сайта.

0 комментариев